BloodHound CE 8.x的安裝與設定

唐任威 Vincent Tang

精誠資訊/恆逸教育訓練中心-資深講師

技術分類:資訊安全

BloodHound 是一個頗為受到歡迎的 AD 情蒐、分析工具,透過 BloodHound 資安人員可以輕易地找出 AD 中許多設定上的錯誤,避免 AD 相關的安全問題。然而今年度開始 Kali Linux 改用了新版 BloodHound CE 8.x,導致許多原本習慣使用舊版的朋友在安裝跟操作上遇到了一些問題。因此本文將介紹 BloodHound CE 8.x 的安裝、設定流程,供還不熟悉的朋友參考。

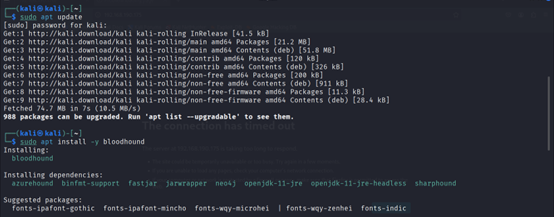

1. 在 Kali Linux 中先執行 apt update 然後安裝 BloodHound

sudo apt update

sudo apt install -y bloodhound

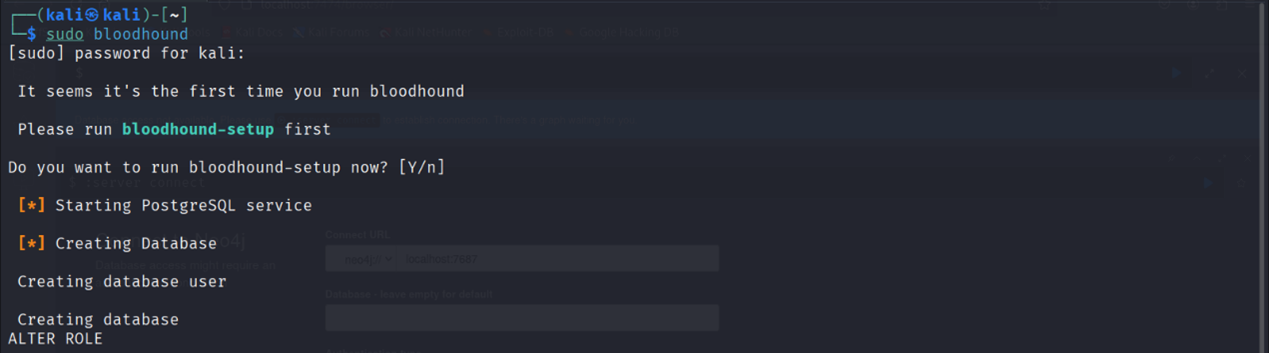

2. 安裝完畢後以特權執行 BloodHound。新版 BloodHound 第一次執行時需按「Y」進行初始設定

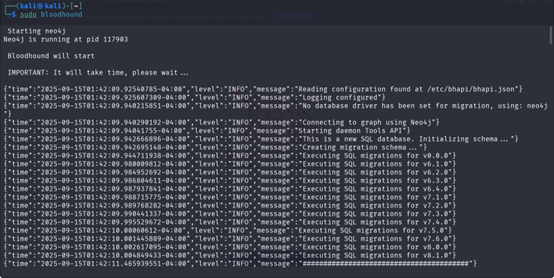

sudo bloodhound

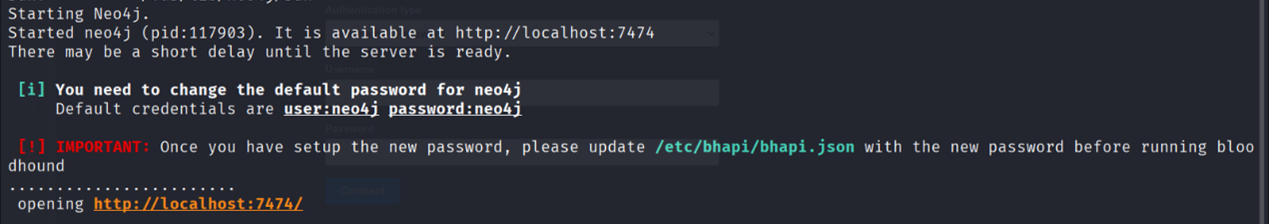

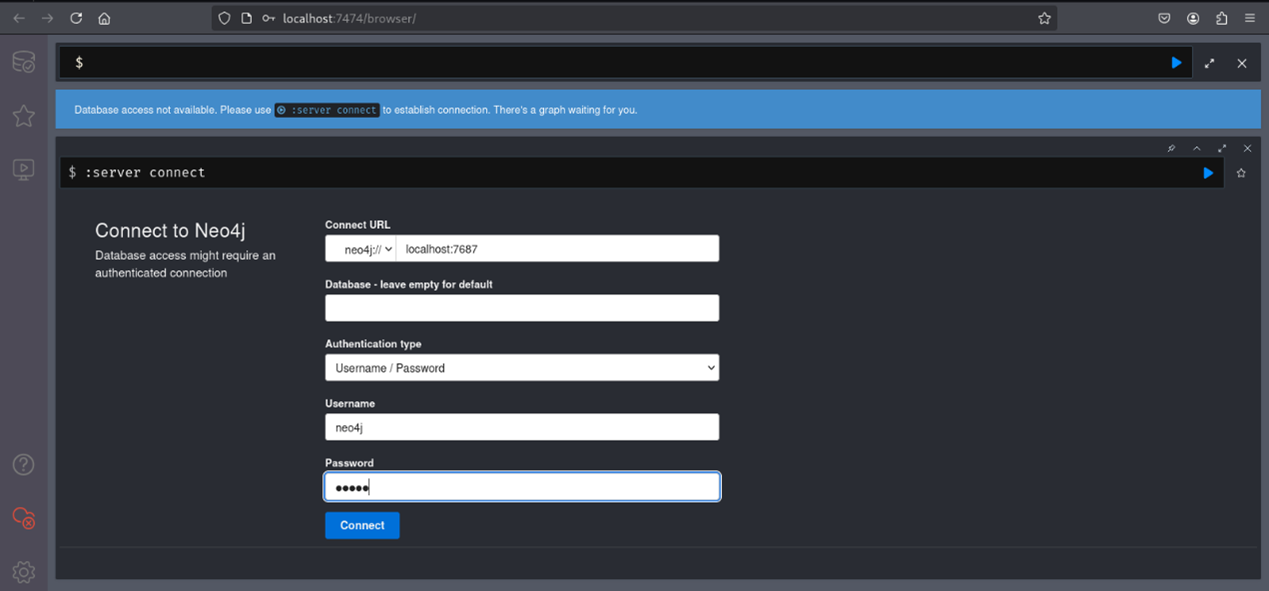

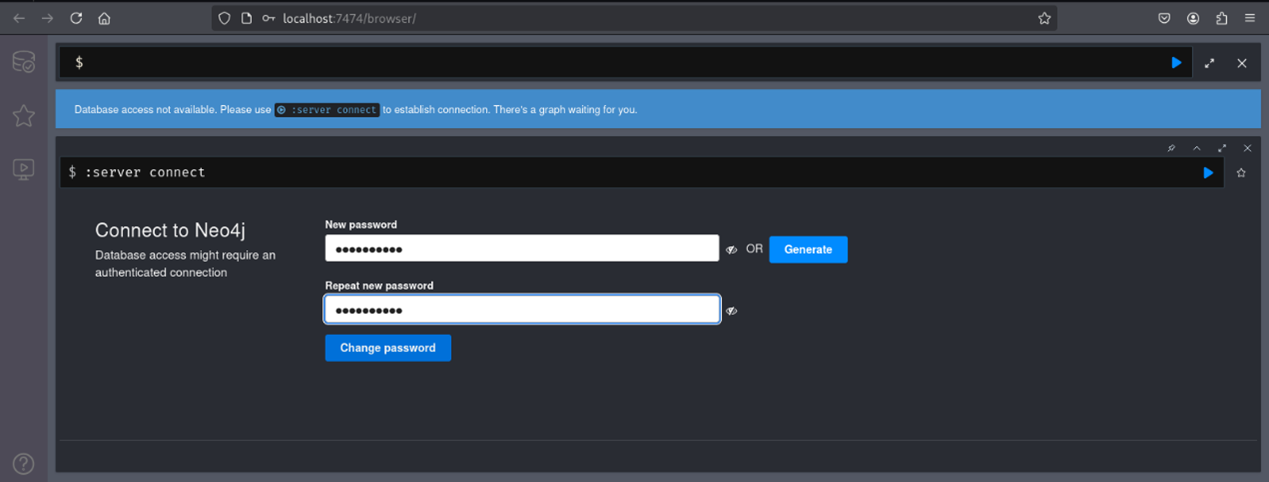

- BloodHound 的後台是圖形資料庫 Neo4j。BloodHound 設定完成後會自動啟動 Neo4j,Neo4j 首次使用前需變更預設帳號、密碼。BloodHound 會彈出瀏覽器用於設定 Neo4j

- Neo4j 資料庫登入的帳號、密碼為:neo4j / neo4j

- 首次登入 Neo4j 後需變更密碼。變更後的新密碼將於稍後的步驟使用

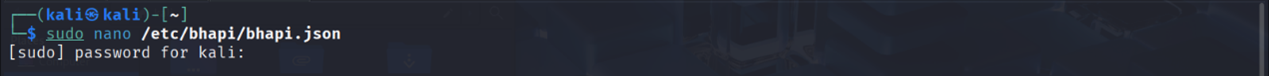

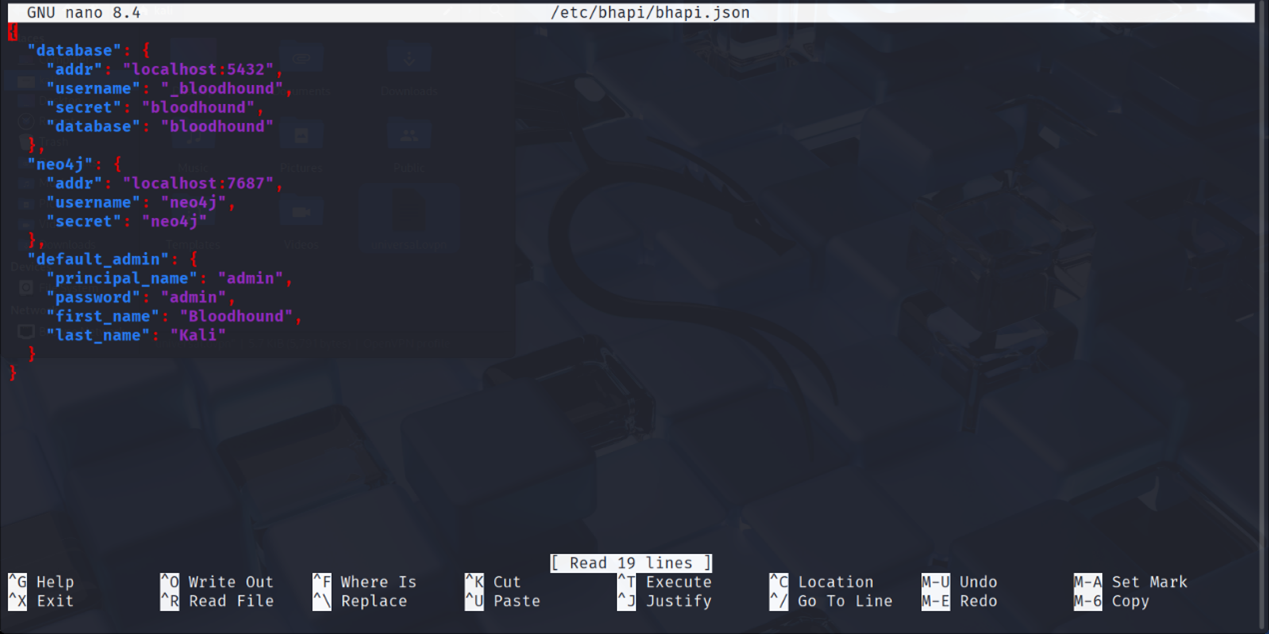

- 新版 BloodHound 需要修改設定檔。可用 nano 或其他編輯器修改

sudo nano /etc/bhapi/bhapi.json

- 將設定檔中原本的密碼修改為新的 Neo4j密碼

- 以特權啟動 BloodHound

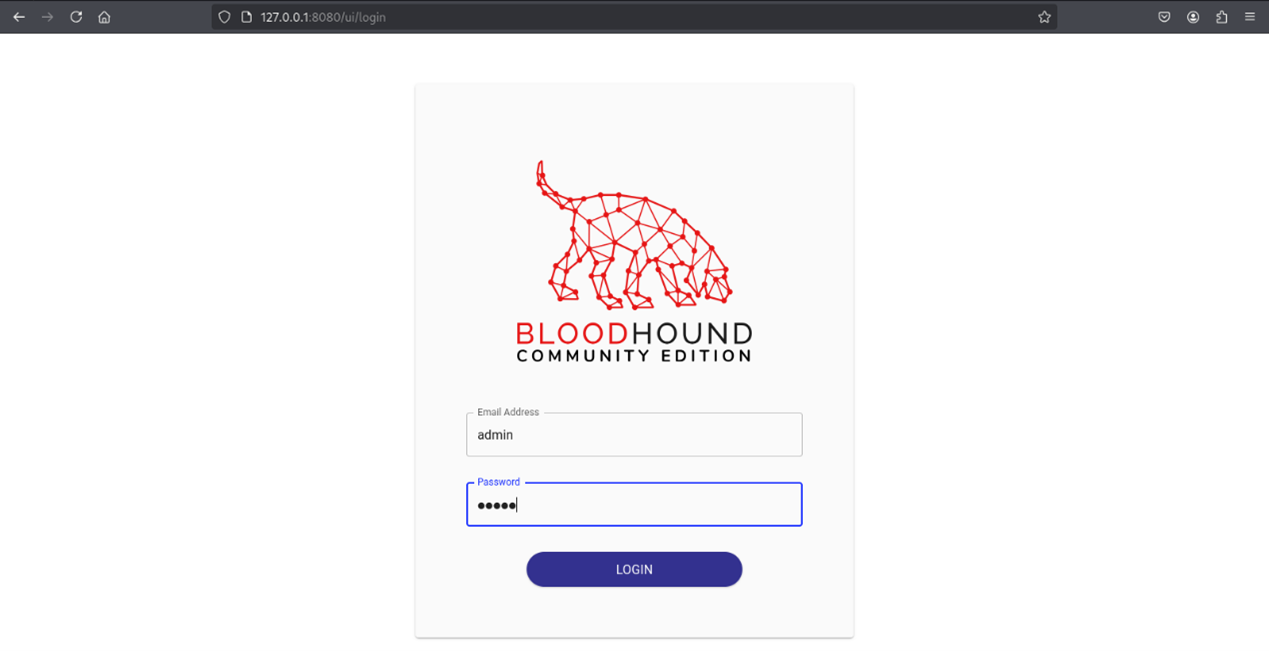

- 登入 BloodHound。預設帳號、密碼為:admin / admin

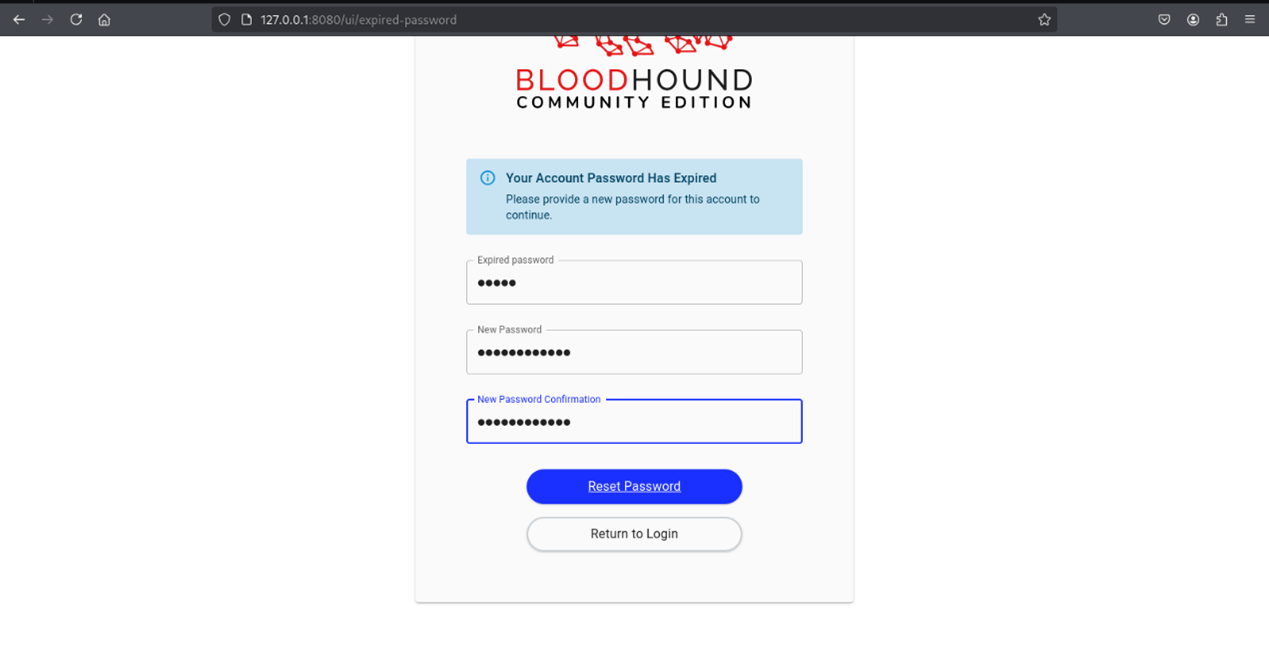

- 首次登入需要變更密碼,新密碼需遵守複雜密碼原則

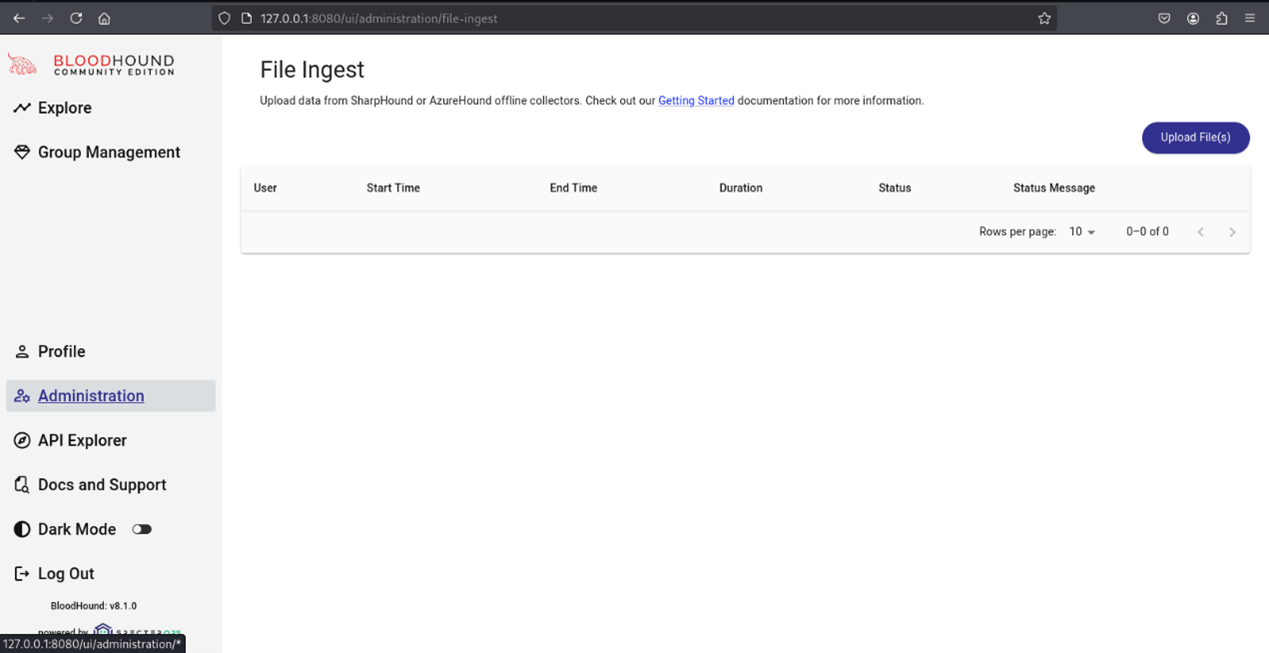

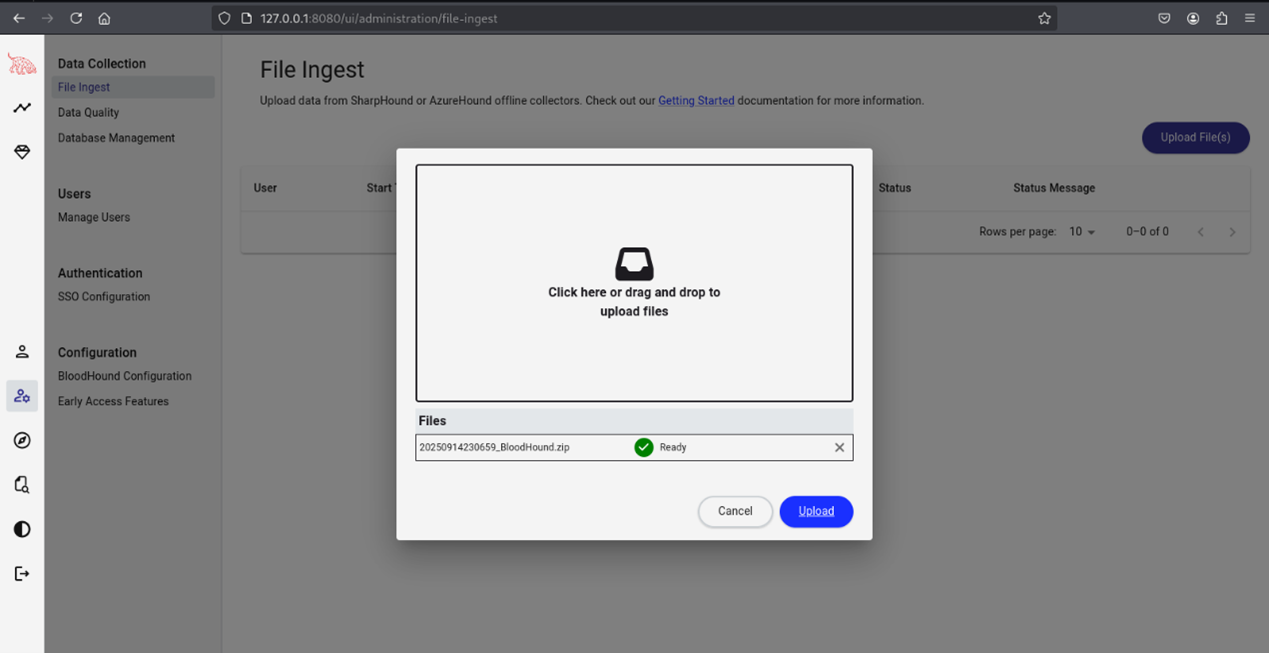

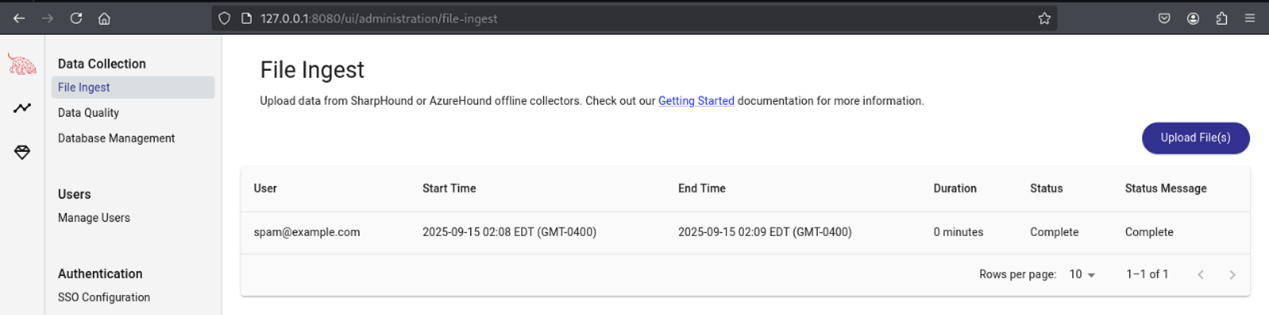

- 8.x 版的 BloodHound 使用起來沒有如舊版一般的直覺,因此用起來並不順手。在我們開始分析 AD 資料前,第一步要先匯入資料。以往舊版匯入資料只需要將 SharpHound 收集到的 AD 資料包直接拖曳至 BloodHound 即可。但 8.x 版則必須使用「Administration」下的「File Ingest」功能匯入。

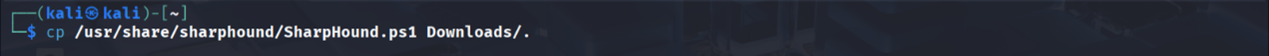

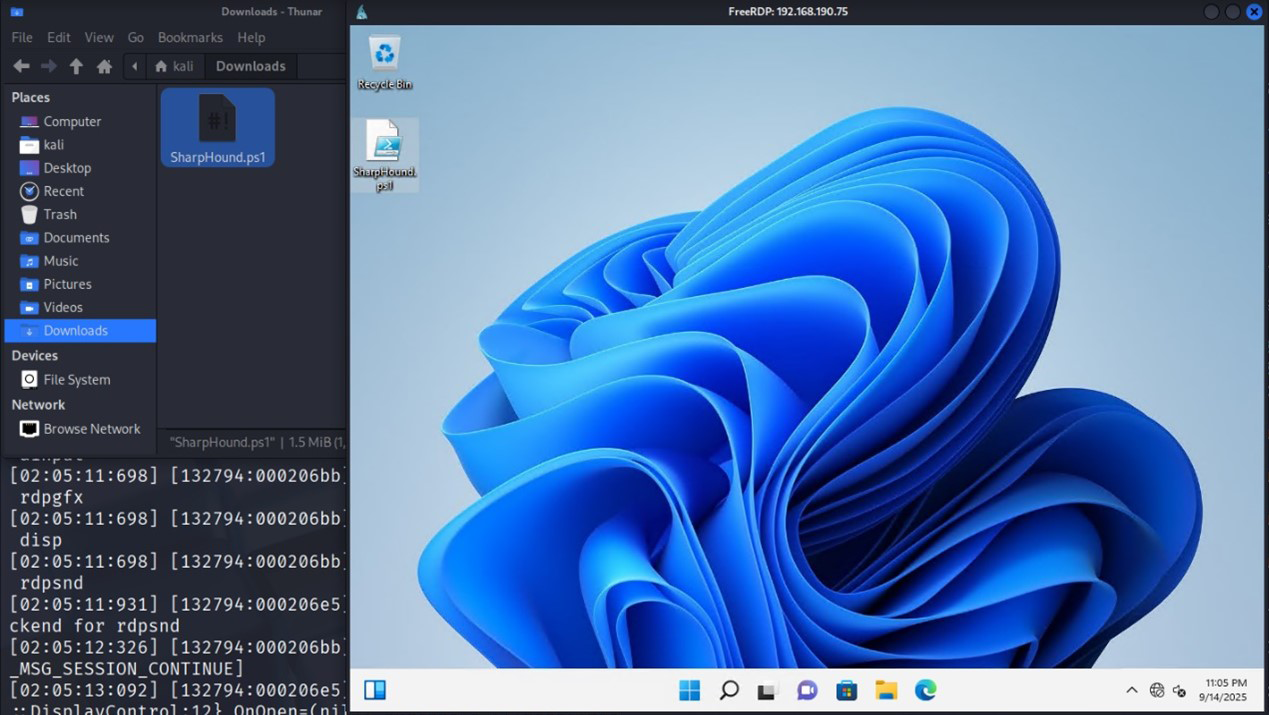

- 在可以使用 BloodHound 分析 AD 資料前,我們必須先透過 SharpHound 收集 AD 資料。因此這一步,我們要先上傳 SharpHound 到目標 AD 中的任一部主機。SharpHound 在 Kali Linux 的所在路徑如下:

/usr/share/sharphound/SharpHound.ps1

- 把 SharpHound 複製到目標 AD 工作站的桌面上

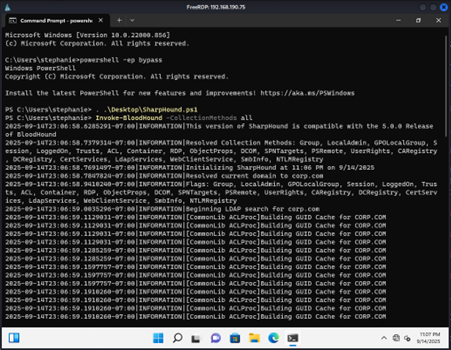

- 為了順利執行 SharpHound 腳本。啟動 PowerShell 時記得要 bypass PowerShell Execution Policy。接著用 sourcing 的方式匯入 SharpHound。然後執行 Invoke-BloodHound 蒐集全部資料

powershell -ep bypass . .\Desktop\SharpHound.ps1 Invoke-BloodHound -CollectionMethods all

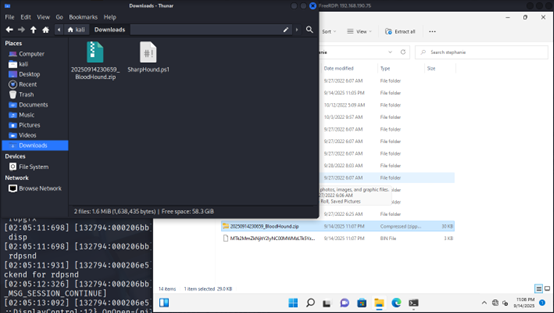

- 將蒐集完的 AD 資料包下載回攻擊機

- 用 BloodHound 的「File Ingest」功能匯入 AD 資料檔

- 因為匯入後 BloodHound 還需要索引資料。所以要記得等「Duration」變為「0 minutes」,「Status」變為「Complete」後才能開始分析

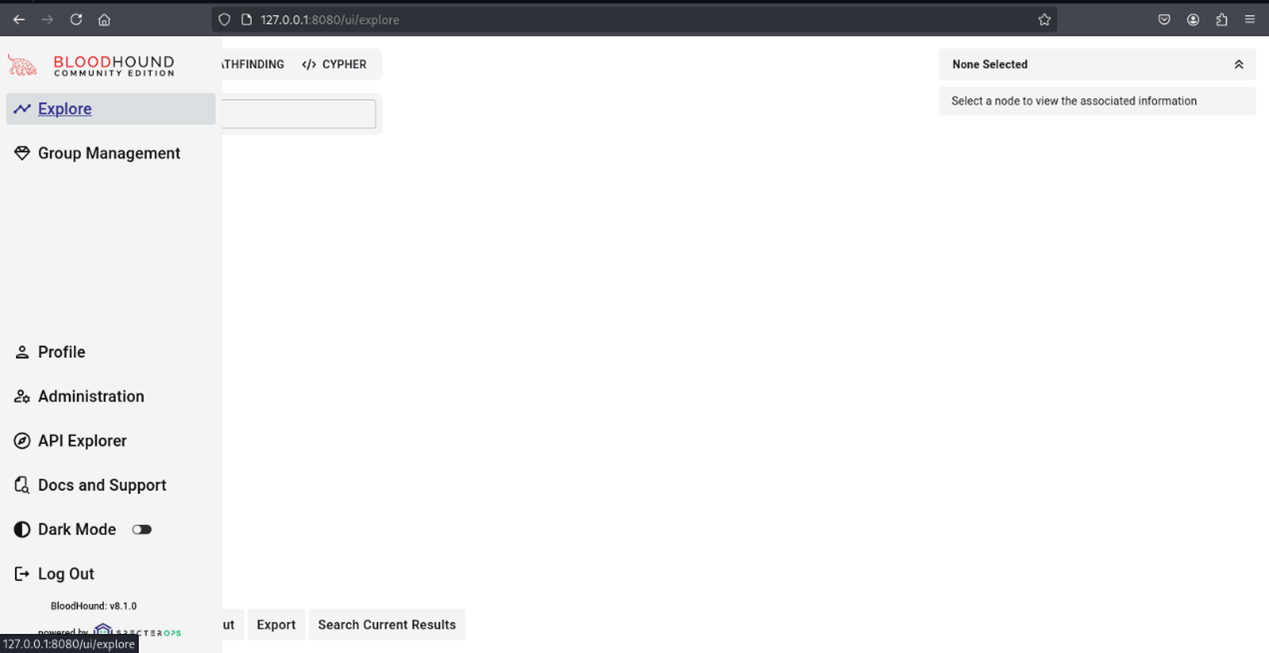

- 匯入完成後可以點擊左側「Explorer」開始分析 AD 資料

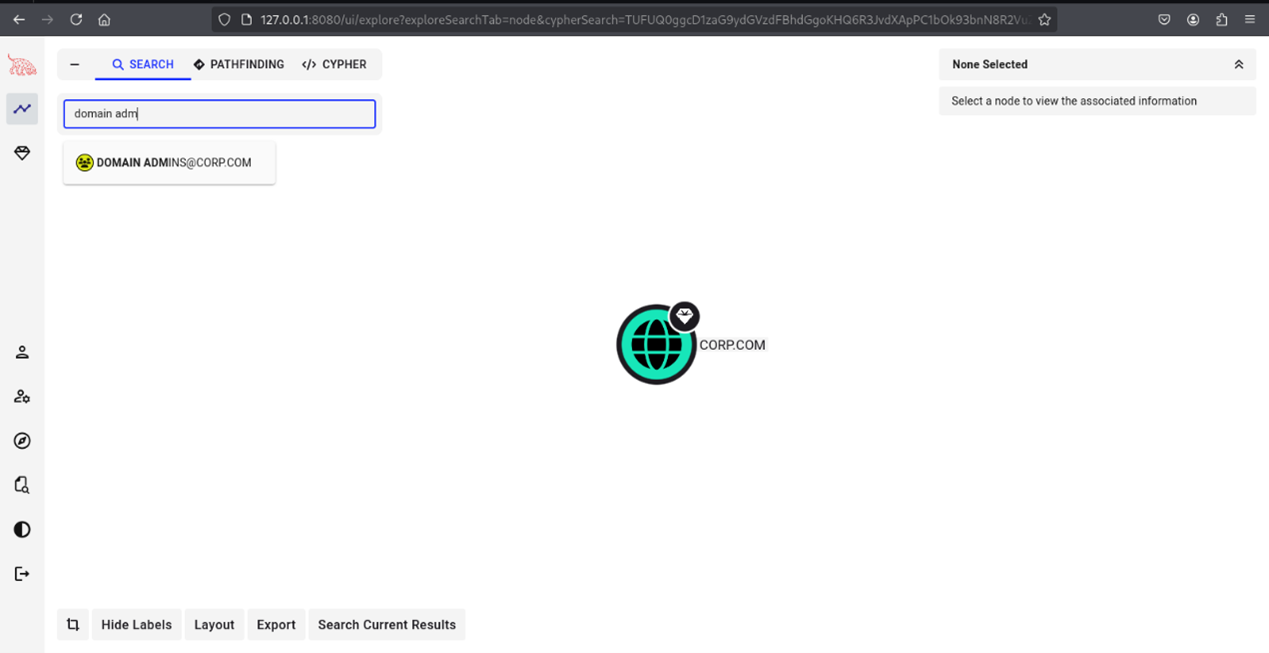

- 直接在搜尋欄輸入任何 AD 中的關鍵字,系統就會顯示相關 AD 物件

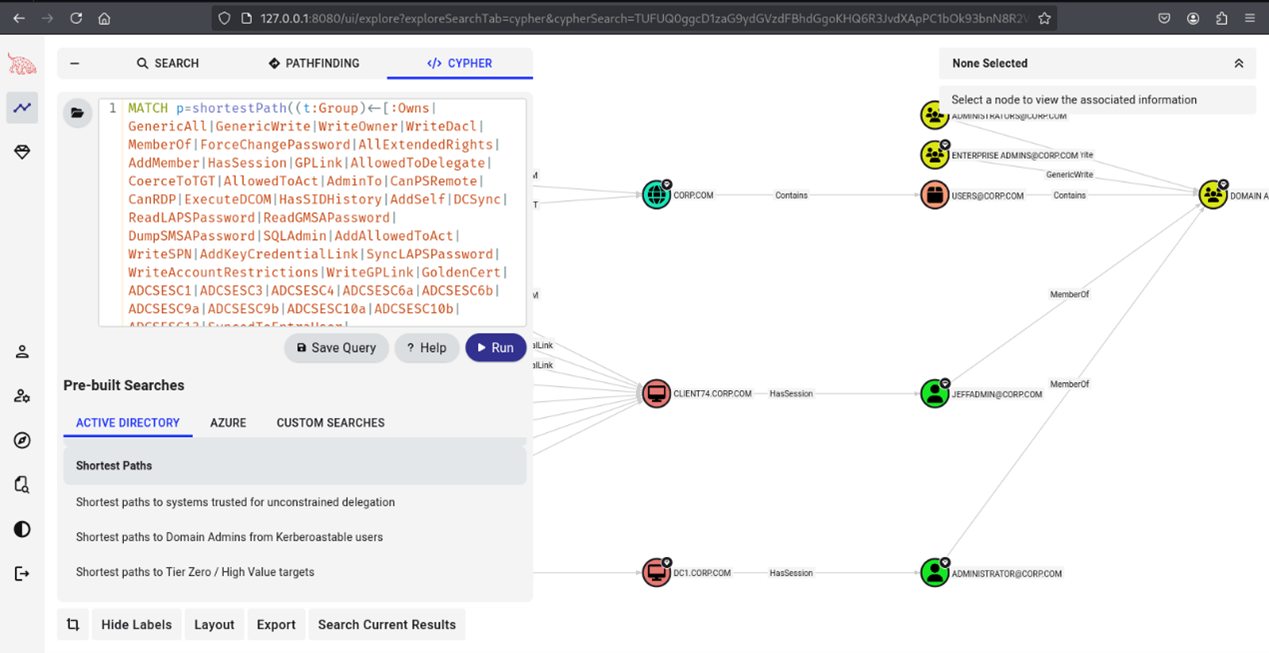

- 以前大家慣用的「Pre-Built Analytics Queries」功能已經被移到「CYPHER」選單下。只需要點擊「CYPHER」選單下左方的資料夾圖示即可看到「Pre-built Searches」功能,選擇自己想要的搜尋條件即可顯示搜尋結果

總結來說,雖然 BloodHound CE 8.x 的更新帶來了一些使用上的變化與挑戰,但透過本文的安裝與設定指南,相信大家還是能夠快速適應並順利運用這款強大的工具。在現今日益複雜的 AD 環境中,BloodHound 的應用仍然是檢視與增強系統安全的關鍵步驟,掌握這些新版本的操作技巧,將有助於更有效地發現與修補潛在的安全漏洞。希望本文能對大家在過渡到新版 BloodHound CE 的過程中,提供一些實用的幫助,讓各位在 AD 安全分析的工作中更加得心應手。

0 意見:

張貼留言