2022年資安報告,重點威脅與企業因應方法,資安課程推薦

根據趨勢科技2021年度網路資安報告與2022年資安預測報告,2021年因為疫情興盛、雲端需求大增等因素,網路資安威脅較以往出現不同的挑戰,如現代化勒索病毒集團持續攻擊、雲端採用者與遠端工作的雲端環境威脅不斷提高、持續升高的漏洞讓未修補系統暴露更大風險等,可以說在目前的環境下,任何一點點的資安縫隙都可能對企業營運帶來災難。

現代化勒索病毒攻擊,鎖定特定有利可圖的目標

早期像WannaCry這類傳統勒索病毒習慣採用亂槍打鳥的方式,因此攻擊數量龐大。但現代化勒索病毒集團野心越來越大,攻擊也更加縝密,他們會挑選特定目標下手,將目光轉向一些有利可圖的目標,像REvil1和Conti2勒索病毒家族集團都不再使用自動化攻擊,反而更喜歡手動、放長線釣大魚的作法,也會特別針對關鍵產業來量身打造攻擊手法,並使用日益精密的工具和技巧,像這樣的攻擊,不僅會直接衝擊受害的企業,而且就連受害企業的客戶也可能因為企業營運中斷或客戶資訊遭到外洩而被牽連。

另一個網路犯罪圈內開始流行的趨勢是雙重勒索手法,也就是勒索病毒集團不僅會將檔案加密來向被害者勒索,更會威脅如果不支付贖金就要將機敏資料公開。

企業最佳因應做法:

除了落實資安最佳實務原則來確保伺服器安全之外,嚴格遵守各種伺服器強化政策來保護所有相關的作業系統和應用程式,同樣也可發揮作用。確保伺服器的組態設定正確,有助於企業防範勒索病毒和其他威脅的襲擊。

推薦課程:

雲端環境的威脅不斷攀升

移轉到雲端的企業機構同樣也面臨了各種迫切的資安問題。2021年絕大部分的雲端資安挑戰都可歸諸於雲端環境組態設定上的錯誤,例如 TeamTNT 就是利用伺服器的組態設定錯誤駭入 Docker Hub 帳號。TeamTNT是最早專門攻擊雲端服務供應商(CSP)的網路犯罪集團之一,代表網路犯罪圈內正燃起一股對於雲端的興趣。因為雲端資安有一定程度的複雜性,而且雲端環境隨時都面臨駭客入侵的風險,駭客會抓住任何組態設定錯誤的機會,而事實也證明即使CSP已經很努力確保雲端服務的安全並建議所有客戶確實遵守責任共同分擔的原則,但組態設定錯誤仍是雲端資安的最大弱點。

除此之外,犯罪集團仍然會使用一些不太費力又高報酬的策略來駭入雲端應用程式和服務。如使用網路釣魚郵件來竊取登入憑證、利用未受保護的機密、從未變更的存取金鑰、未受保護且非信任來源的容器映像,或是利用一些不成熟或未正確落實的身分控管政策,來駭入SaaS應用程式和服務。

組態設定錯誤率最高的三項AWS服務(依組態設定原則查核次數,2021年)

資料來源:Trend Micro Cloud One™

– Conformity。

推薦課程:Security

Engineering on AWS

組態設定錯誤率最高的三項Microsoft Azure服務(依組態設定原則查核次數,2021年)

資料來源:Trend Micro Cloud One – Conformity。

推薦課程:微軟雲端安全認證課程

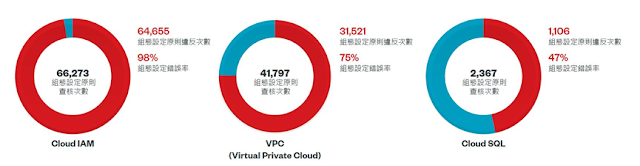

組態設定錯誤率最高的三項GCP服務 (依組態設定原則查核次數,2021年)

資料來源:Trend Micro Cloud One – Conformity。

推薦課程:Google

Cloud原廠系列課程

企業最佳因應做法:

導入雲端是數位轉型的基礎,做好雲端資安基本功以維護雲端環境的安全,對企業來說至關重要,包括:了解並落實責任共同分擔的資安架構、採用良好框架架構(well

architected framework)、採用加密、修補系統,以及導入適當專業技能。除此之外,企業對於程式開發系統與開發人員所提交的程式碼也需要實施更嚴格的資安程序,尤其當提交的程式碼會牽涉到重要的生產營運流程時。

所有雲端採用者,不論採用 Amazon Web Services (AWS)、Microsoft Azure 或 Google Cloud Platform(GCP)等全球三大CSP平台,都應該將強化雲端環境的資安列為第一要務,因為組態設定錯誤不僅可能導致代價高昂的資料外洩事件,還可能因為閒置的執行個體及未用到的儲存容量而增加不必要的開銷。

推薦課程:

雲服務資訊安全管理 (ISO/IEC 27017)與雲服務個人資料保護管理

(ISO/IEC 27018) 主導稽核員訓練課程

電子郵件威脅仍然居高不下

電子郵件依然是網路犯罪集團發動攻擊經常利用的一個管道,2021年有92%的惡意程式都是經由電子郵件散布。90%的資料外洩事件都是因為網路釣魚郵件所引起。變臉詐騙(Business Email Compromise, BEC)商務電子郵件詐騙、社交郵件攻擊、郵件帳號被入侵等事件持續成長。據統計,BEC詐騙的損失金額高達勒索攻擊的64倍!

由於在家上班的環境與伺服器安全性不足,使得企業的受攻擊面因而擴大,讓企業很難精確掌握駭客到底是如何入侵並發動攻擊,而網路資安團隊又該如何在第一時間攔截勒索病毒攻擊。

2021年資通訊產業是夾帶惡意程式的電子郵件最常攻擊的對象。當許多產業都因為疫情的關係而陷入困境,資通訊產業卻一枝獨秀逆勢成長,這也說明了為何這個產業會成為駭客的攻擊目標。此外,零售業同樣也是許多這類惡意郵件的攻擊對象。零售業者因為疫情的關係而受惠於線上銷售業務的急速成長,進而受到更多駭客的關注。還有一類網路犯罪集團喜歡利用惡意電子郵件附件來攻擊的對象是營造公司,因為這些建設公司有許多珍貴的智慧財產,例如建築設計藍圖可用來避開大樓的保全系統等。

夾帶惡意程式的電子郵件偵測數量最多的產業 (2021 年)。

資料來源:趨勢科技 Cloud App Security

企業最佳因應做法:

1. 相關人員資安教育,特別是管錢、管財務帳戶的管理和執行階層,包括執行長、高階主管、採購類人員。

2.

建立公司內部的內控機制,要有「使用者並非平等」的思維,設定不同的權限,並建立交易的內控機制。

3.

個別員工方面,除了不點選釣魚郵件中來路不明的連結和附件檔案之外,也要特別留意「緊急通知」或「付款到期」等字詞的信件,並對收件位址、寄件位址、回覆時位址的E-mail仔細察看,以免被很類似的假信箱欺騙,付款文件要再次確認收到的銀行帳號。

4.

把攻擊回報給資安組織CERTs或LEs(臺灣為TWCERT/CC),這樣才能讓所有人都受惠,減少彼此受害的機會。

推薦課程:

漏洞未修補系統暴露於更大風險,仍是駭客攻擊目標

2021年零時差漏洞攻擊數量刷新紀錄,犯罪集團仍會攻擊一些存在多年的已知漏洞,因為還有許多環境都還未修補。現代化IT基礎架構的複雜性,使得修補管理成了企業維持營運順暢的一項必要工作,但平均而言,修補一個漏洞大約需要200天的時間,如果是嚴重等級的漏洞,則需要256天。

由於駭客仍在使用許多老舊的漏洞,所以漏洞攻擊程式碼地下市場上仍有這類需求。2021年的研究發現,地下市場上所販售的漏洞攻擊程式碼有 22% 是針對三年以上舊漏洞。這類漏洞攻擊程式碼是駭客一項穩定的收入來源,在地下論壇上的價格從1,000美元起跳。

企業最佳因應做法:

1.

定期對網路基礎架構套用修補更新。

2.

保護電子郵件閘道、伺服器與網路。零時差攻擊可能會出現在針對企業網路基礎架構各種不同環節的攻擊當中,其用途包括:協助執行惡意程式、植入惡意檔案或從事橫向移動,這正是為何每個環節都應該受到重視。

3.

盡量採取最低授權的原則,許多威脅都是利用一些合法的開放原始碼滲透測試與系統管理工具來攻擊漏洞。

4. 培養良好的網路資安的企業文化(例如提升使用者的網路釣魚防範意識)。

推薦課程:

CompTIA PenTest + 滲透測試和漏洞管理國際認證班

CompTIA Cybersecurity Analyst (CySA+) 網路資安分析師國際認證班

日趨複雜的威脅需要嚴密的多層式防禦

2021年在攻擊的數量和複雜性上都立下標竿,其運用到的進階工具和技巧,突顯了一套更具策略性並且以風險為導向的資安方法有其必要。此外,企業越來越仰賴物聯網(IoT)的技術,而且連網裝置越來越多,所以受攻擊面也不斷擴大網路犯罪的面貌不斷在改變,傳統防禦已經不如以往那樣有效。

企業最佳因應做法:

企業採用多層式資安防禦,額外的資安防護層有助於縮小企業的受攻擊面。例如,防火牆與入侵防護系統有助於過濾惡意流量與網路活動。應用程式控管和行為監控可避免可疑的執行檔和惡意程式相關的動作執行,而沙盒模擬分析則可將可疑和惡意的檔案隔離。

企業應將注意力擺在受攻擊面整個生命週期的風險管理,持續發掘不斷演變的受攻擊面,然後評估並防範其風險。如此一來,不僅能確保實體工作環境的安全,也能隨時注意可能破壞其虛擬工作環境的威脅。

除了不斷向企業逼近的複雜威脅之外,企業還必須應付不斷增加的資料隱私與資安法規的要求。然而,法規遵循主管卻只有4%的時間真正花在制定新的政策或實施新的措施、跟上法規的發展。

推薦課程:

ISO 27001:2013資訊安全管理系統主導稽核員訓練課程

ISO/IEC 27701:2019隱私資訊管理系統主導稽核員訓練課程

資料來源:

0 意見:

張貼留言